- Jak rozwiązujesz ustalenia z audytu??

- Jaki jest główny cel audytu bezpieczeństwa?

- Jak przeprowadzasz audyt bezpieczeństwa informacji??

- Jakie są najlepsze praktyki i zasady audytów bezpieczeństwa security?

- Jakie są ustalenia w audycie?

- Jakie są dwa działania podjęte w związku z ustaleniami audytu??

- JAK DZIAŁA audyt bezpieczeństwa IT??

- Co to jest bezpieczeństwo systemu i audyt?

- Jak długo trwa audyt bezpieczeństwa?

- Jak zrobić audyt IT?

- Czy naprawdę potrzebny jest audyt bezpieczeństwa Jakie są Twoje zalecenia dotyczące przeprowadzenia takiego audytu??

- Czy audyt bezpieczeństwa to lista kontrolna??

Jak rozwiązujesz ustalenia z audytu??

Odpowiedz bezpośrednio na ustalenie i jego rekomendację (rekomendacje) Podać konkretne działania, które kierownictwo zobowiązuje się podjąć w celu skorygowania ustalenia. Spraw, aby Twoja odpowiedź była jasna i zwięzła. Wyklucz informacje, które nie dotyczą ustalenia lub jego planu działań naprawczych.

Jaki jest główny cel audytu bezpieczeństwa?

Audyt bezpieczeństwa to ogólny opis wielu sposobów, w jakie organizacje mogą testować i oceniać swój ogólny stan bezpieczeństwa, w tym cyberbezpieczeństwa. Możesz zastosować więcej niż jeden rodzaj audytu bezpieczeństwa, aby osiągnąć pożądane wyniki i osiągnąć cele biznesowe.

Jak przeprowadzasz audyt bezpieczeństwa informacji??

Jak przeprowadzić własny audyt bezpieczeństwa wewnętrznego

- Oceń swoje aktywa. Twoim pierwszym zadaniem jako audytora jest określenie zakresu audytu poprzez spisanie listy wszystkich Twoich aktywów. ...

- Zidentyfikuj zagrożenia. ...

- Oceń aktualne zabezpieczenia. ...

- Przypisz oceny ryzyka. ...

- Zbuduj swój plan.

Jakie są najlepsze praktyki i zasady audytów bezpieczeństwa security?

Najlepsze praktyki przygotowujące do audytu cyberbezpieczeństwa

- Zapoznaj się z polityką bezpieczeństwa danych. ...

- Scentralizuj swoje polityki bezpieczeństwa cybernetycznego. ...

- Doprecyzuj strukturę swojej sieci. ...

- Przejrzyj odpowiednie standardy zgodności. ...

- Stwórz listę pracowników ochrony i ich obowiązków.

Jakie są ustalenia w audycie?

Wyniki audytu są wynikiem audytu. ... Po zakończeniu audytu audytor bankowy przedstawia wyniki audytu, aby przekazać to, co odkrył i swoje zalecenia dotyczące poprawy. Ustalenia audytu opierają się na dowodach potwierdzających zgodność działalności banku z kryteriami audytu.

Jakie są dwa działania podjęte w związku z ustaleniami audytu??

Zarząd sprawdza postęp działań naprawczych podjętych w celu usunięcia nieprawidłowości opisanych w Raporcie z Audytu, w tym:

- za. Pobranie dodatkowego podatku.

- b. Spłata świadczeń ubezpieczeniowych i dotacji państwowych.

- do. Wcześniejszy wykup pożyczek.

- re. Prace naprawcze.

- mi. Inne.

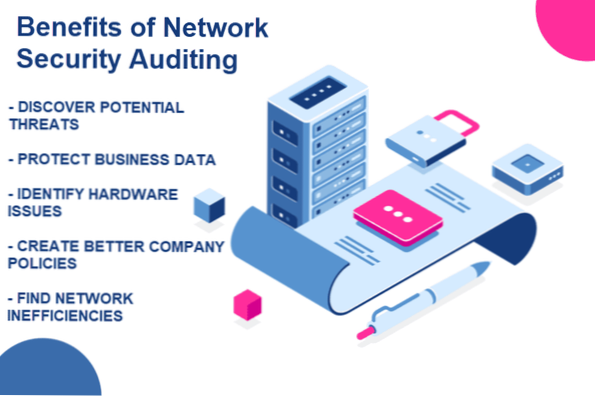

JAK DZIAŁA audyt bezpieczeństwa IT??

Audyt bezpieczeństwa sieci to proces, który wielu dostawców usług zarządzania bezpieczeństwem (MSSP) oferuje swoim klientom. W tym procesie dostawca usług MSSP bada polityki klienta w zakresie cyberbezpieczeństwa i zasoby w sieci, aby zidentyfikować wszelkie niedociągnięcia, które narażają klienta na ryzyko naruszenia bezpieczeństwa.

Co to jest bezpieczeństwo systemu i audyt?

Jest to dochodzenie mające na celu sprawdzenie działania systemu operacyjnego. Cele przeprowadzenia audytu systemu są następujące: - Porównanie rzeczywistych i planowanych wyników. Aby zweryfikować, czy określone cele systemu są nadal aktualne w obecnym środowisku. Aby ocenić osiągnięcie wyznaczonych celów.

Jak długo trwa audyt bezpieczeństwa?

Audyty są zazwyczaj zaplanowane na trzy miesiące od początku do końca, co obejmuje cztery tygodnie planowania, cztery tygodnie pracy w terenie i cztery tygodnie sporządzania raportu z audytu. Audytorzy zazwyczaj pracują nad wieloma projektami oprócz Twojego audytu.

Jak zrobić audyt IT?

Strategie audytu IT

- Przejrzyj strukturę organizacyjną IT.

- Przejrzyj zasady i procedury IT.

- Przejrzyj standardy IT.

- Przejrzyj dokumentację IT.

- Przejrzyj BIA organizacji.

- Przeprowadź wywiad z odpowiednim personelem.

- Obserwuj procesy i wydajność pracowników.

Czy naprawdę potrzebny jest audyt bezpieczeństwa Jakie są Twoje zalecenia dotyczące przeprowadzenia takiego audytu??

Jeśli odpowiadasz za bezpieczeństwo informacji, powinieneś chcieć – powinieneś nalegać – na dokładne coroczne audyty. W niektórych przypadkach możesz nie mieć wyboru. Na przykład instytucje finansowe są zobowiązane do posiadania zewnętrznych audytorów poświadczających zgodność z przepisami, takimi jak ustawa Gramm-Leach-Bliley (GLBA).

Czy audyt bezpieczeństwa to lista kontrolna??

Typowy audyt bezpieczeństwa sieci obejmuje: Dogłębną analizę środków bezpieczeństwa. Ocena ryzyka (procesy, aplikacje i funkcje) Przegląd wszystkich polityk i procedur.

Usbforwindows

Usbforwindows